CIBERSEGURIDAD

La línea de investigación de Ciberseguridad y Arquitecturas de ITCL está orientada al desarrollo de soluciones seguras, escalables y adaptadas a los entornos digitales e industriales más exigentes. Esta línea trabaja estrechamente con las empresas para diseñar e implantar infraestructuras tecnológicas resilientes, capaces de soportar grandes volúmenes de información y garantizar la seguridad, confidencialidad, integridad y disponibilidad de los datos.

Nuestra labor se centra en el diseño e implementación de arquitecturas distribuidas y seguras, incluyendo infraestructuras on-premise, cloud, edge y fog computing. Estas soluciones están diseñadas bajo principios de Security by Design y defensa en profundidad, incorporando medidas proactivas frente a ciberamenazas.

Desarrollamos e integramos mecanismos avanzados de autenticación, cifrado, monitorización continua y detección de intrusos, aplicados tanto a sistemas corporativos como a entornos industriales e infraestructuras críticas. También trabajamos en la aplicación de normas y buenas prácticas en ciberseguridad, como ISO 27001, NIST y el cumplimiento de regulaciones específicas sectoriales.

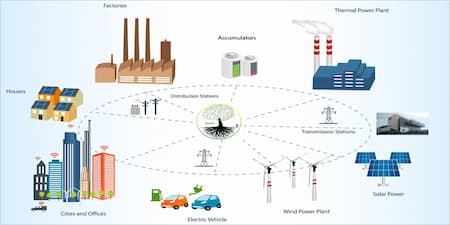

Además, diseñamos y validamos arquitecturas seguras para entornos conectados, como Smart Cities, Smart Energy y Factories of the Future (FoF), donde los sistemas distribuidos deben asegurar la protección de dispositivos, comunicaciones y datos sensibles.

Nuestra experiencia en proyectos de I+D abarca todo el territorio nacional, colaborando con empresas que requieren entornos tecnológicos robustos y ciberseguros como base para su transformación digital y evolución hacia modelos industriales conectados e inteligentes.

CAPACIDADES DE CIBERSEGURIDAD

GOBERNANZA, RIESGOS Y CUMPLIMIENTO

- Identificación de amenazas y evaluación de riesgos asociados a la seguridad de la información que podrían afectar a los activos y a la continuidad del negocio.

- Definición de políticas y normativa para implementar una estrategia efectiva de ciberseguridad que proteja la información y asegure el cumplimiento de regulaciones.

- Concienciación y formación para fomentar una cultura de ciberseguridad en los empleados y promover buenas prácticas y habilidades que permitan identificar los riesgos.

- Alineación con normas y marcos (ISO 27001, NIST, CIS, etc.)

DISEÑO DE ARQUITECTURAS Y SISTEMAS SEGUROS

- Diseño de arquitecturas de red seguras basadas en principios como Zero Trust, mínimo privilegio y defensa en profundidad.

- Integración segura del entorno de tecnologías de información (IT) junto con el de tecnologías de operación (OT).

- Desarrollo de sistemas seguros y robustos aplicando seguridad por diseño desde su concepción.

- Análisis de requisitos y características de cada aplicación de manera individual y uso de prácticas de desarrollo seguro del software.

SEGURIDAD DEL DATO

- Aplicación de medidas que mantengan la confidencialidad, integridad y disponibilidad de los datos críticos de una organización.

- Integración de algoritmos de criptografía post-cuántica en sistemas, incluyendo dispositivos de bajas prestaciones (microcontrolador) o FPGA, para garantizar la resistencia a ataques cuánticos.

- Desarrollo de soluciones basadas en blockchain para asegurar la integridad y trazabilidad de los datos.

- Aplicación sobre diferentes entornos: médico, industrial, automoción, etc.

LABORATORIO DE CIBERSEGURIDAD

- Simulador de un entorno IT/OT mediante un laboratorio híbrido (físico y virtual) sobre el que realizar ataques en un entorno aislado y controlado a cualquiera de los elementos de la topología.

- Evaluación de diferentes arquitecturas, configuraciones y herramientas de seguridad, con el objetivo de comprobar su eficacia y comparar distintas propuestas de seguridad.

- Análisis en diversos escenarios de vulnerabilidades, estrategias de mitigación, protocolos de respuesta, etc. para garantizar la seguridad de entornos industriales o infraestructuras críticas.

- Generación de datasets para entrenar modelos de inteligencia artificial, con datos del tráfico de red, malware, registro de eventos, etc.

MONITORIZACIÓN Y DETECCIÓN DE AMENAZAS

- Aplicación de técnicas de inteligencia artificial para la detección de anomalías en comunicaciones y procesos.

- Despliegue de sistemas de monitorización con capacidad de detección en tiempo real y visualización de alertas en dashboards.

- Utilización de honeypots para investigar sobre amenazas y técnicas de ataque reales con el objetivo de desarrollar medidas de defensa más efectivas.

NUESTRO EQUIPO EN CIBERSEGURIDAD

En esta línea trabajan investigadores senior y junior altamente cualificados que buscan la innovación en un proceso continuo de aprendizaje y desarrollo. Los perfiles con los que contamos son Informáticos, Matemáticos o Analistas de datos, entre otros.

Ángel López Campo

Responsable de Ciberseguridad

Ingeniero Informático con gran experiencia en la participación y gestión de proyectos de I+D, especialmente en el campo de la ciberseguridad, los dispositivos embebidos y el desarrollo de software seguro.

Sus principales líneas de investigación se centran en el desarrollo de soluciones de Ciberseguridad para entornos industriales e infraestructuras críticas, en concreto, relacionadas con honeypots, sistemas de monitorización de redes y detección de anomalías. También, está especializado en el diseño de sistema IoT y en el estudio de sus vulnerabilidades y medidas de protección, como la integración de criptografía post-cuántica. Además, suma varios registros de software y una patente.

Como responsable de las soluciones de Ciberseguridad de ITCL, coordina un equipo multidisciplinar para abordar proyectos e investigaciones que protejan y aporten valor a las empresas.

PROYECTOS DE INVESTIGACIÓN

AgrarIA. Inteligencia Artificial Aplicada a la Cadena de Valor de la Producción Agraria 2050

Investigación en la cadena de valor completa de la producción agrícola mediante sistemas gobernados por al inteligencia artificial, con reducción del CO2, sostenibilidad energética, productividad y competitividad.

Duración: 2021-2024

Brain EN – ¿Cómo producir, almacenar y distribuir energía solar de formar eficiente?

El Consorcio Brain EN apuesta por una Energía en el siglo XXI dirigida a la generación distribuida, integrada en microrredes con generación propia y autoconsumo, con características inherentes de sostenibilidad, seguridad, flexibilidad, limpieza y eficiencia, que han de ser gestionadas y coordinadas con la red general mediante nuevos algoritmos inteligentes.

Duración: 2020 – 2023

CAMA-UP- Tecnología para Mejorar la Autonomía Personal

El proyecto CAMA UP busca mejorar la autonomía personal en actividades básicas de la vida diaria de ciertas personas con movilidad funcional, favoreciendo su autosuficiencia.

Duración: 2020-2022

CEL.IA – Consorcio Cervera, Liderazgo de la I+D+I en Inteligencia Artificial Aplicada. Optimizar datos con IA.

CEL.IA es un proyecto de investigación estratégico en cooperación entre varios centros tecnológicos que pretende aunar esfuerzos para desarrollar un “Toolkit” u oferta completa de soluciones basadas en realidad virtual y aumentada, visión artificial y procesamiento de lenguaje natural, para facilitar la efectiva incorporación de la Inteligencia Artificial en los interfaces hombre-máquina.

Duración: 2021 - 2023

Share4business – ¿Cómo gestionar flotas de Carsharing de forma eficiente?

Desarrollo de un sistema que permita gestionar flotas de vehículos smart e interaccionar a los usuarios con el servicio a través de una aplicación móvil.

Duración: 2018 - 2019

PROSUMES – Optimización Inteligente de Redes de Energía

Desarrollo de un sistema integral e inteligente de gestión de la energía, que abarque desde la medición, a la gestión energética eficiente y transacciones que pueda implementarse localmente en vecindarios, áreas industriales, agrupaciones o colectivos de edificios, etc. que dispongan de fuentes de energía renovable y estén interesados en realizar un autoconsumo compartido de esta generación de energía renovable.

Duración: 2021 - 2022

ARTÍCULOS DE BLOG RELACIONADOS

Norma IEC 62443 | Ciberseguridad para soluciones industriales

La IEC 62443 es una serie de normas cuyo objetivo principal es facilitar el tratamiento de las vulnerabilidades de los IACS frente a ataques informáticos y la aplicación de medidas que las mitiguen.

Principales Riesgos en Entornos Industriales

El creciente número de funcionalidades y conectividad de los equipos que puede encontrarse en un entorno industrial aporta muchos beneficios. Sin embargo, esta realidad también ha provocado un incremento de los riesgos a los que están expuestos.

Ciberseguridad, la tarea pendiente de las empresas en todo el mundo

Javier Sedano señala que “existe un abanico terrible de ataques” y recomienda sistemas “robustos” y de calidad para evitar ataques Pese a que el número de ciberataques a nivel mundial se ha duplicado en los últimos años, poniendo en riesgo la...

- « Previous

- 1

- 2

- 3

- 4

- Next »